[TOC]

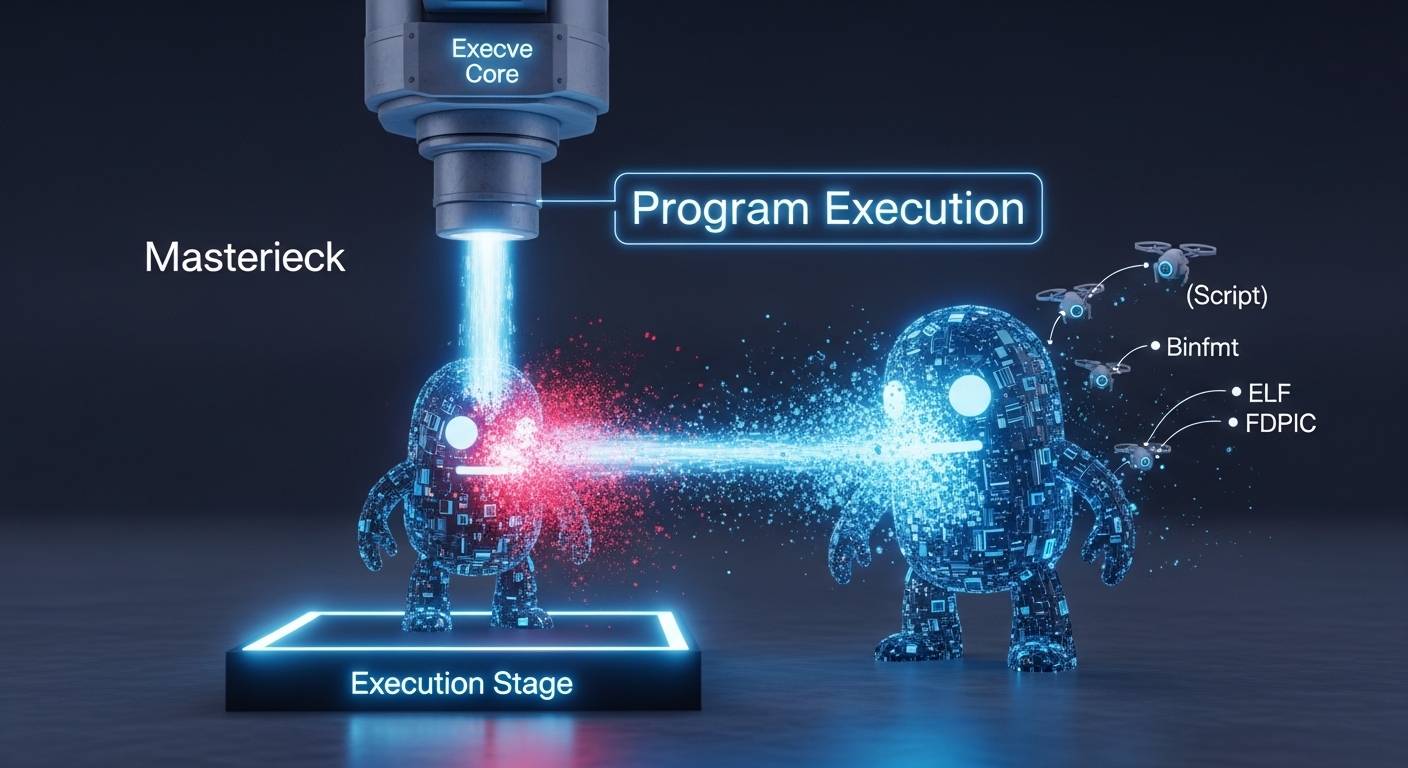

fs/exec.c 程序加载与执行(Program Loading and Execution) execve系统调用的核心实现

历史与背景

这项技术是为了解决什么特定问题而诞生的?

fs/exec.c 中的代码是为了解决操作系统中最基本的一个需求:如何在一个正在运行的进程上下文中启动一个全新的程序。这个过程被称为“执行”一个程序。它与创建新进程(由 fork() 实现)是分离的,这种“创建”与“执行”的分离是Unix哲学的核心之一。具体来说,它解决了以下问题:

- 进程复用:当一个进程完成了它的使命,但需要启动另一个程序来接替它时(例如shell执行用户输入的命令),没有必要销毁当前进程再创建一个全新的进程。

execve允许重用现有的进程结构(如PID),只将内存中的程序镜像替换为新的程序,这大大提高了效率。 - 程序解耦:它使得任何程序都可以调用任何其他程序,而无需了解其内部实现。一个简单的程序可以通过

exec来调用一个复杂的工具来完成特定任务。 - 支持多种可执行格式:操作系统需要能够运行不同格式的可执行文件,例如经典的 a.out 格式、COFF 格式,以及现代Linux系统标准的 ELF 格式。

fs/exec.c提供了一个通用的框架来识别并加载这些不同的格式。 - 脚本执行:除了编译后的二进制文件,系统还需要能够直接执行脚本文件(如Shell脚本、Python脚本)。该机制需要能够解析文件开头的“shebang”(

#!)行,并调用指定的解释器来执行脚本。

它的发展经历了哪些重要的里程碑或版本迭代?

exec 的概念源于早期的Unix系统,并在Linux中得到了继承和发展。

fork()/exec()分离:这是Unix设计中的一个关键里程碑,将进程创建和程序执行解耦,提供了极大的灵活性。binfmt框架的引入:为了摆脱对特定可执行文件格式(如 a.out)的硬编码,Linux 内核引入了二进制格式(binfmt)处理程序框架。fs/exec.c成为了一个分发中心,它本身不解析文件格式,而是按优先级查询一系列注册的binfmt模块(如binfmt_elf,binfmt_script,binfmt_misc),由能识别该文件格式的模块来负责具体的加载工作。这是一个重要的架构演进,使得内核具有高度的可扩展性。- 脚本支持 (

binfmt_script):专门为支持#!语法的脚本文件而创建的binfmt模块,使得执行脚本和执行二进制文件对用户来说没有区别。 - 安全增强:随着安全需求的提高,

execve流程中集成了越来越多的安全检查。例如,与Linux安全模块(LSM)的挂钩(hooks),地址空间布局随机化(ASLR)的实现,以及no_new_privs标志的引入,用于阻止子进程获得比父进程更高的权限。

目前该技术的社区活跃度和主流应用情况如何?

execve 系统调用及其在 fs/exec.c 中的实现是Linux内核中最核心、最稳定、最关键的部分之一。它是所有用户空间程序得以运行的基础。虽然其核心逻辑已经非常成熟,但社区仍在持续对其进行维护,主要集中在以下方面:

- 安全性:不断添加新的安全特性和缓解措施,以应对新的攻击技术。

- 新架构支持:当Linux支持新的CPU架构时,需要确保ELF加载器等相关部分能够正确工作。

- 性能优化:对参数传递、内存页复制等环节进行细微的性能优化。

该技术被用于Linux系统上每一次程序的启动,从简单的shell命令到大型的桌面应用程序和服务器守护进程。

核心原理与设计

它的核心工作原理是什么?

execve 的核心工作可以概括为“原地替换”。当进程调用 execve 时,内核会执行一个单向的、不可逆转的过程,用一个新程序的镜像替换当前进程的内存镜像。

- 系统调用入口:用户空间的程序调用

execve(),触发软中断进入内核态,最终调用到核心函数do_execve()。 - 参数准备:内核首先将要传递给新程序的参数(

argv)、环境变量(envp)以及程序文件名从当前的用户空间内存中复制到内核空间的内存中。这是至关重要的一步,因为当前的用户空间内存马上就要被销毁。 - 寻找加载器 (

binfmt):内核会遍历一个已注册的二进制格式处理程序列表 (binfmt链表)。它会逐个尝试这些处理程序,将文件的前几个字节传递给它们。binfmt_script会检查文件是否以#!开头。binfmt_elf会检查文件是否包含有效的ELF魔数(\x7fELF)。binfmt_misc允许管理员自定义规则,例如根据文件扩展名来启动Java虚拟机或Wine。

- 加载程序镜像:一旦找到一个能够识别该文件格式的处理程序,该处理程序就会接管后续工作。以最常见的ELF格式为例(由

binfmt_elf处理):- 清空旧内存空间:内核会调用

flush_old_exec,彻底丢弃当前进程的所有内存映射(代码段、数据段、堆、栈等),相当于进行了一次内存“大扫除”。 - 建立新内存空间:加载器会读取ELF文件的头部信息,根据程序头(Program Headers)的指示,为新程序的代码段(

.text)、数据段(.data)等创建新的虚拟内存区域(VMA),并将文件的相应部分映射到内存中。 - 创建新栈:为新程序创建一个全新的用户空间栈。

- 清空旧内存空间:内核会调用

- 填充新栈:内核将第2步中保存到内核空间的参数(

argv)和环境变量(envp)复制到新创建的用户空间栈的顶部。 - 最终设置:

- 更新进程的各种状态,例如重置大部分信号处理器、更新与文件描述符相关的

close-on-exec标志。 - 设置CPU的寄存器,最关键的是将**指令指针寄存器(IP)**指向新程序在ELF头中指定的入口点地址。

- 更新进程的各种状态,例如重置大部分信号处理器、更新与文件描述符相关的

- 返回用户空间:内核从系统调用中“返回”。但此时,它不会返回到调用

execve的旧程序代码中,而是返回到了新程序的入口点。至此,新程序开始执行,旧程序彻底消失。

它的主要优势体现在哪些方面?

- 高效性:重用了进程的大部分内核数据结构(如

task_struct、PID),避免了完全销毁和创建进程的开销。 - 可扩展性:

binfmt框架使得支持新的可执行格式变得非常容易,只需编写并注册一个新的处理模块即可,无需改动核心逻辑。 - 隔离性:新程序在一个干净的、由其自身文件定义的内存空间中启动,与旧程序完全隔离,保证了执行环境的纯净。

它存在哪些已知的劣势、局限性或在特定场景下的不适用性?

- 破坏性操作:

execve是一个“有去无回”的操作。一旦调用成功,旧程序的内存镜像就永远丢失了。 - 参数大小限制:传递给新程序的参数和环境变量的总大小是有限制的(由

ARG_MAX定义),如果超出这个限制,execve调用会失败。 - 复杂性:

execve的内部实现非常复杂,涉及文件系统、内存管理、进程管理和安全等多个子系统,是内核中一个微妙且关键的部分。

使用场景

在哪些具体的业务或技术场景下,它是首选解决方案?请举例说明。

execve 是在一个进程中启动另一个程序的唯一标准方法。它的使用场景通常与 fork() 结合。

- Shell 命令执行:这是最经典最普遍的场景。当你在bash中输入

ls -l并回车时:- bash 调用

fork()创建一个子进程。 - 子进程(它此刻仍然是bash的副本)调用

execve("/bin/ls", ["ls", "-l", NULL], envp)。 - 子进程的内存镜像被替换为

ls程序的镜像,然后开始执行ls的代码。父进程(bash)则可以继续等待子进程结束或接受新的用户输入。

- bash 调用

- 执行脚本:当你运行一个Python脚本

./myscript.py,且该文件开头有#!/usr/bin/python3时:- 内核的

binfmt_script处理程序被激活。 - 它解析出解释器是

/usr/bin/python3。 - 内核实际上将

exec调用转换为了execve("/usr/bin/python3", ["/usr/bin/python3", "./myscript.py"], envp),即让Python解释器去执行你的脚本。

- 内核的

- 守护进程更新:一些守护进程在需要升级到新版本时,可以执行新版本的二进制文件来替换自己,从而实现在不改变PID的情况下进行“热更新”。

是否有不推荐使用该技术的场景?为什么?

这个问题本身有些不恰当,因为如果你的目标是在当前进程中启动一个新程序,execve 就是唯一的工具。关键问题在于何时使用它,特别是是否应该先 fork()。

- 如果你希望当前程序在启动新程序后继续存在并执行后续代码,那么你必须先调用

fork(),然后在子进程中调用execve。 - 如果你希望当前程序完全被新程序替代,那么直接在当前进程中调用

execve即可。

对比分析

请将其 与 其他相似技术 进行详细对比。

| 特性 | execve() (系统调用) |

fork() (系统调用) |

dlopen() (库函数) |

|---|---|---|---|

| 核心功能 | 替换当前进程的程序镜像。 | 创建一个当前进程的副本。 | 在当前进程的地址空间中加载一个动态链接库。 |

| 进程数量 | 进程数量不变。PID不变。 | 进程数量加一。子进程获得新的PID。 | 进程数量不变。 |

| 内存空间 | 完全替换。旧的地址空间被销毁,根据新程序文件创建新的地址空间。 | 复制。子进程获得父进程地址空间的写时复制(Copy-on-Write)副本。 | 扩展。将新的库文件映射到当前进程地址空间的未使用区域。 |

| 执行流 | 单向的,不可返回。执行流从新程序的入口点开始。 | 返回两次,一次在父进程,一次在子进程。父子进程都从fork()之后继续执行。 |

调用后程序继续从dlopen()的下一行代码执行,可以调用新库中的函数。 |

| 实现层次 | 内核核心功能。 | 内核核心功能。 | 用户空间C库函数(glibc),底层依赖mmap等系统调用。 |

| 典型用途 | 与fork()配合,用于启动新程序(如shell执行命令)。 |

创建新的并发执行实体,用于多任务处理。 | 实现插件系统、动态加载功能模块。 |

get_arg_page 和 put_arg_page: bprm参数块的页管理

这两个函数是内核执行新程序(execve)过程中, 用于管理参数和环境变量所在内存页的底层辅助函数。get_arg_page 负责按需获取或分配这些内存页, 而 put_arg_page 在此特定实现中是一个空操作, 因为这些页的生命周期是统一管理的。

这个机制使得内核的上层代码(如 binfmt_script)可以像操作一个连续的内存缓冲区一样来构建参数列表, 而底层则由这两个函数透明地处理了物理内存页的分配和管理, 这种抽象使得代码能够很好地工作在没有MMU的简单嵌入式系统上。

1 | /* |

copy_string_kernel: 将内核空间字符串复制到新程序的参数区

此函数是内核执行新程序(execve)过程中的一个核心辅助函数。它的作用是安全地将一个位于内核空间、以\0结尾的字符串(如解释器路径或参数), 复制到正在为新用户程序准备的参数/环境块中。这个过程是以“向下增长的栈”的方式进行的, 并且能正确处理跨越物理内存页边界的长字符串。

1 | /* |

bprm_change_interp: 更改待执行程序的解释器路径

此函数是内核执行新程序(execve)过程中的一个辅助函数, 主要被二进制格式处理器(binfmt handler, 如 binfmt_script)调用。它的核心作用是安全地更新 linux_binprm 结构体中记录的“解释器”路径。当一个 binfmt 处理器决定需要由另一个程序(解释器)来执行当前文件时, 它就会调用此函数来记录新的解释器路径。

bprm_change_interp` 函数在该平台上的工作原理和作用如下:

- 动态内存管理:

binfmt_script在解析脚本的#!行后, 提取出的解释器路径是一个临时的、位于栈上或只读数据段的字符串。为了让这个路径在整个execve流程中都有效, 必须将其复制到一块新的、动态分配的内存中。kstrdup函数正是为此而生, 它使用kmalloc从内核的堆(slab/slob分配器管理的主SRAM)中申请一小块内存, 然后将解释器路径字符串复制进去。 - 资源所有权与释放:

bprm->interp字段“拥有”其指向的内存。此函数首先检查bprm->interp是否已经被其他binfmt处理器修改过(通过判断它是否还指向原始的bprm->filename)。如果已经被修改, 意味着bprm->interp指向的是一块之前由kstrdup分配的内存。在这种情况下, 必须先调用kfree将旧的内存释放掉, 以防止内存泄漏。这个检查和释放的逻辑对于维护系统长时间运行的稳定性至关重要, 即使在内存相对较小的嵌入式系统上也是如此。

这个函数本质上是一个健壮的、包含了内存安全检查的字符串更新操作, 是确保内核在处理复杂的 execve 流程(特别是涉及解释器时)不会发生内存泄漏的关键一环。

1 | /* |

remove_arg_zero: 从待执行程序的参数列表中移除首个参数(argv)

此函数是内核执行新程序(execve系统调用)过程中的一个辅助函数。它的核心作用是从传递给新程序的参数列表中移除第一个参数(即argv[0]), 并更新参数指针和参数计数器。这个操作通常是为了替换 argv[0], 例如在binfmt_script模块中, 内核需要将argv[0]从脚本文件名替换为解释器的路径。

1 | /* |

open_exec: 为执行目的打开一个文件

此函数是一个封装器(wrapper), 其核心作用是接收一个位于内核空间的路径名字符串, 然后以执行为目的打开该文件。它处理了路径名字符串的内存管理, 并调用底层的VFS(虚拟文件系统)函数来执行实际的文件打开操作, 最终返回一个代表该打开文件的struct file对象。

1 | /** |

do_open_execat: 执行文件打开操作的核心实现

此函数是内核VFS(虚拟文件系统)层中, 负责以执行为目的打开文件的核心函数。它接收一个已经封装好的路径名对象, 并执行完整的路径查找、权限检查和一系列专门针对程序执行的安全检查, 最终返回一个可供程序加载器使用的文件对象。

1 | /* |

begin_new_exec: 开始新程序的执行流程(无法回头的阶段)

此函数在内核的execve流程中扮演着承上启下的核心角色。它的主要职责是:在确认要执行的新程序及其解释器都合法有效之后,彻底销毁当前进程的旧执行上下文(如内存映射、信号处理、文件描述符等),并为新程序建立一个干净、隔离的运行环境。一旦这个函数开始执行,旧的程序镜像就注定要被摧毁,即使后续步骤失败,也无法恢复,进程只能被终结。

execve系统调用使得当前进程停止执行它自己的代码,并用新程序(用户程序)的代码和数据来完全替换自己,然后从新程序的入口点开始继续执行。这个过程是在同一个进程的生命周期内完成的,没有创建新进程,也没有销毁旧进程,而是对一个进程进行了彻底的“重塑”和“覆盖”。

1 | /* |

finalize_exec: 在启动新线程前完成最后的执行设置

此函数是在execve系统调用的最后阶段,紧接着create_elf_fdpic_tables之后、start_thread之前被调用的。它的核心作用是将在execve流程中对资源限制(rlimit)所做的任何更改,最终、永久地应用到当前进程的信号与资源限制结构中。

Linux内核同样为每个进程维护着一套资源限制(rlimit)。其中,RLIMIT_STACK定义了进程栈可以增长的最大大小。这个限制对于防止因无限递归或栈上过大对象分配而导致的栈溢出(stack overflow)至关重要。栈溢出会破坏相邻的内存区域(在no-MMU系统上通常是堆),是导致程序崩溃和安全漏洞的主要原因之一。

finalize_exec函数确保了新程序将以正确的栈大小限制来运行。

1 | /* |

总结:finalize_exec可以被看作是execve流程中的“存档点”。在它执行完毕后,所有关于新程序环境的设置(内存布局、栈内容、资源限制等)都已经完成并被永久保存。剩下的唯一步骤就是start_thread,它将像拨动开关一样,将CPU的控制权交给新程序,让其开始生命周期的第一次执行。

Sysctl接口创建:suid_dumpable核心转储策略控制

本代码片段的功能是为Linux内核创建一个关键的安全相关的sysctl接口:/proc/sys/fs/suid_dumpable。这个接口允许系统管理员在运行时控制当设置了SUID(Set-User-ID)或SGID(Set-Group-ID)位的特权程序发生崩溃时,内核应如何处理其核心转储(core dump)文件。这是一个重要的安全参数,用于防止潜在的敏感信息通过核心转储文件泄露。

实现原理分析

该功能的实现依赖于内核的sysctl和procfs框架,并采用了一种安全的“包装器”设计模式。

Sysctl表定义 (

fs_exec_sysctls):- 代码的核心是

fs_exec_sysctls数组,它定义了suid_dumpable这个sysctl条目的所有属性。 .procname: 指定了在procfs中创建的文件名为 “suid_dumpable”。.data: 将此接口与内核中的全局变量suid_dumpable进行绑定。.mode = 0644: 设置文件权限为可读写。.extra1 = SYSCTL_ZERO,.extra2 = SYSCTL_TWO: 这两个字段为底层的proc_dointvec_minmax处理函数提供了参数,将允许写入的值严格限制在0、1、2三个整数之内。.proc_handler = proc_dointvec_minmax_coredump: 指定了一个自定义的处理函数,这是实现特殊逻辑的关键。

- 代码的核心是

包装器处理函数 (

proc_dointvec_minmax_coredump):- 这个函数体现了一种高效且安全的设计模式。它并没有重新发明轮子去解析用户输入的字符串或进行范围检查。

- 第一步:委托。它首先调用了内核提供的标准处理函数

proc_dointvec_minmax。这个标准函数会完成所有通用的工作:处理文件偏移量、将用户提供的ASCII字符串转换为整数、检查该整数是否在.extra1和.extra2定义的范围(0-2)内,并在所有检查通过后,将新值写入到suid_dumpable变量中。 - 第二步:验证。只有当

proc_dointvec_minmax成功返回(error为0),即内核变量已经被安全地修改后,它才会执行额外的、特定于此功能的逻辑:调用validate_coredump_safety()函数。 - 这个

validate_coredump_safety函数(其定义在别处)可能包含一些在suid_dumpable值改变后必须执行的安全检查或状态更新,确保整个系统的核心转储行为与新的策略保持一致。

注册与初始化 (

init_fs_exec_sysctls):register_sysctl_init("fs", fs_exec_sysctls)函数将fs_exec_sysctls表注册到”fs”命名空间下,从而在/proc/sys/fs/目录中创建出suid_dumpable文件。fs_initcall宏确保了这个初始化过程在内核启动期间、在文件系统子系统准备就绪之后被执行。

代码分析

1 | // proc_dointvec_minmax_coredump: suid_dumpable的专用proc handler,是一个包装函数。 |